تشخیص و جلوگیری از نفوذ در پروتکل DD-TL-LEACH با NS2

در این بخش پروژه شبیه سازی تشخیص و جلوگیری از نفوذ در پروتکل DD-TL-LEACH با کنترلر SDN در نرم افزار NS2 به همراه گزارش کار آماده کرده ایم که در ادامه توضیحاتی از معرفی پروژه ارائه شده و فیلم و تصاویر خروجی پروژه قرار داده شده است.

پروتکل LEACH

پروتکل LEACH یک شبکه حسگر متراکم از گره های همگن با محدودیت انرژی را فرض می کند که بایستی داده هایشان را به گره سینک (چاهک) گزارش دهند. هر سرخوشه در این پروتکل داده ها را از اعضای خود جمع آوری می کند و آنها را بعد از تجمیع به صورت مستقیم به گره سینک می فرستد. چون گره سینک اغلب دور می باشد، سرخوشه ها انرژی بیشتری مصرف می کنند. از این رو LEACH از چرخش تصادفی سرخوشه ها برای توزیع نهایی بار انرژی در میان حسگر ها بهره می برد. پروتکل LEACH در تعدادی از دور ها سازماندهی می گردد و هر زمان درصد بهینه P سرخوشه ها معلوم شود ، الگوریتم LEACH در دورها شروع خواهد شد. مجموعه ای از سرخوشه ها با اندازه مورد انتظار گره ها از مجموعه گره ها انتخاب می گردد که به عنوان سرخوشه خدمت نکرده اند. هر دور شامل فاز راه اندازی و فاز وضعیت ثابت می باشد. علاوه بر این، فاز راه اندازی شامل فاز های فرعی زیر می باشد: فاز فرعی تبلیغ، فاز فرعی راه اندزای خوشه و فاز فرعی زمان بندی پخش.

حملات در پروتکل LEACH

معمولا حملات زیر بدون هیچ نوع مکانیزم امنیتی ممکن است در فاز راه اندازی رخ دهند. گره بد اندیش ممکن است خودش را از طریق پخش پیام تبلیغ همانند سرخوشه اعلان نماید. مهاجمان ممکن است در فاز راه اندازی خوشه به آن بپیوندند یا از پیوستن بعضی از گره ها به خوشه جلوگیری کنند. حتی مهاجمان ممکن است به اطلاعاتی در مورد اعضای خوشه و سرخوشه از فرآیند خوشه بندی نیز دست یابند. همینطور ممکن است مهاجمان تلاش کنند تا فرآیند خوشه بندی را از طریق حملات DoS یا حملات پارازیتی مختل نمایند. مهاجم قصد دارد تا سرخوشه ای را بسازد که دارای لیست اعضای اشتباه می باشد و زمان بندی TDMA غلط را خلق می کند. در پروتکل لیچ برای انواع وظایف نظیر تجمیع داده و مسیریابی به شدت به سرخوشه ها تکیه می کند، از این رو انتخاب گره غیر مجاز به عنوان سرخوشه، یک حمله بی نهایت مخرب می باشد. بنابراین انتخاب سرخوشه های قابل اعتماد به عنوان وظیفه اصلی در طرح های LEACH ایمن مورد توجه می باشند. سرویس های امنیتی نظیر سندیت، یکپارچگی و تازگی مکانیزم های بررسی برای جلوگیری از راه اندازی چنین حملاتی بایستی به فاز های فرعی پروتکل LEACH اضافه گردند. همچنین گونه های مبتنی بر اعتماد LEACH از طریق استفاده از روش های مدیریت شهرت از این حملات جلوگیری می کنند که به سابقه گره ها قبل از اقدامات تکیه می کنند. طرح های LEACH مبتنی بر اعتماد هیبریدی برای تهیه امنیت بیشتر از روش های مدیریت اعتماد و رمزنگاری برای محافظت از LEACH در برابر مهاجمان داخلی و بیرونی استفاده می کنند.

توضیحات راهکار پیشنهادی

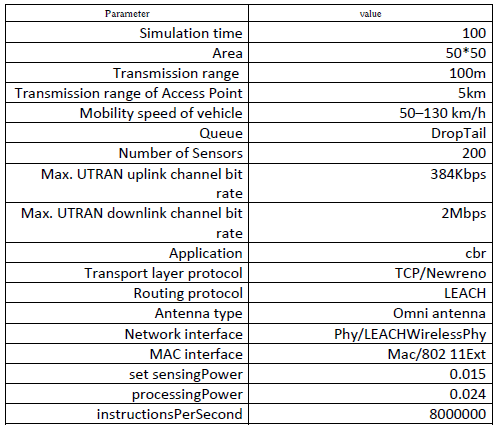

در راهکار پیشنهادی این پروژه تشخیص و جلوگیری از نفوذ Intrusion detection and prevention systems (IDPS) تمرکز ما بر روی پروتکل DD-TL-LEACH می باشد. پروتکل DD-TL-LEACH یک پروتکل مبتنی بر LEACH دو سطحی و به صورت توزیع مستقیم می باشد. در پروتکل ذکر شده نیز نفوذ های امنیتی وجود دارد که در این پروژه برای تشخیص و جلوگیری از گره های خود خواه، راهکار زیر را پیشنهاد خواهیم داد. در ابتدا با تعدادی گره اولیه شبکه را تشکیل می دهیم. در ادامه کار باید برای هر گره انرژی اولیه تعریف شود. سپس با روش Leach خوشه بندی خواهیم کرد و سرخوشه را به عنوان کنترل کننده SDN انتخاب می کنیم. این کنترل کننده بر شبکه نظارت می کند تا گره های خود خواه را شناسایی کند گره خود خواه گره هایی هستند که انرژی آنها پس از هر بار چک کردن تغییر نکرده باشد یعنی پکت ارسال نکرده باشد. پس از شناسایی گره خود خواه آن گره به لیست گره های خود خواه اضافه و از خوشه حذف می شود. پس از انجام مراحل فوق، الگوریتم مسیریابی Leach اعمال می شود.

کنترل کننده SDN

در این پروژه کنترل کننده SDN نقش کنترل کننده و فیلتر کننده را بر عهده دارد. با توجه تنظیمات نرم افزاری و رادیویی SDN ، در صورتی که گره خود خواه وجود داشته باشد به صورت خودکار کشف خواهد شد. با استفاده از راهکار پیشنهادی تعادل مصرف انرژی برقرار خواهد شد. در واقع اگر چنین سیستمی وجود نداشته باشد، گره هایی با انرژی کم ممکن است در زمان مقرر نتوانند داده های خود را ارسال نمایند که ممکن است شبکه دچار اختلال شود.

هیچ نظری ثبت نشده است