احراز هویت کاربران در شبکه WSN مبتنی بر اینترنت اشیا

در این بخش مقاله احراز هویت کاربران در شبکه WSN مبتنی بر اینترنت اشیا (IOT) با طرحی امن و کارا را به زبان فارسی برای دانلود رایگان قرار دادیم که از مقالات دانشگاه علم و صنعت ایران می باشد که در دومین کنفرانس بین المللی ترکیبیات رمزنگاری و محاسبات ارائه شده است. در ادامه به چکیده این مقاله پرداخته و فهرست مطالب ارائه شده در آن به همراه لینک دانلود رایگان نسخه PDF قرار داده شده است.

اینترنت اشیا (IOT) و شبکه حسگر بی سیم (WSN)

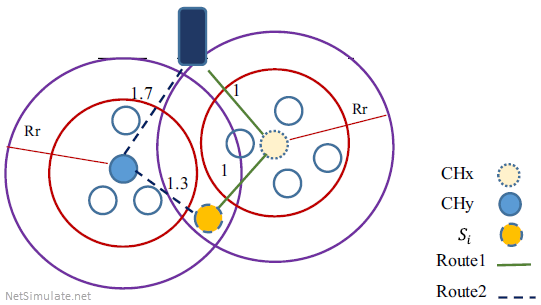

اینترنت اشیا (Internet of Things – IoT) اصطلاحی است برای توصیف دنیایی که در آن اشیا قادر هستند تا با اتصال به اینترنت یا بوسیله ابزارهای ارتباطی، با دیگر در ارتباط باشند و اطلاعات خود را با یکدیگر و یا با انسان ها به اشتراک بگذارند و کلاس جدیدی از قابلیت ها، برنامه های کاربردی و سرویس ها را ارائه کنند. دنیایی که در آن همه اشیا و دستگاه های نامتجانس قابلیت آدرس دهی و در نتیجه قابلیت کنترل پذیری دارند. شبکه های حسگر بی سیم (Wireless Sensor Network – WSN) در یک چنین محیطی نقش مهمی دارد چرا که حسگرها اصلی ترین جز اینترنت اشیا (IOT) محسوب می شود و شامل یک میدان گسترده از این کاربرد می باشد. پژوهشگران در تلاش هستند تا به یکپارچه سازی هر چه بهتر شبکه حسگر بی سیم در محیط اینترنت اشیا دست یابند. یکی از جنبه های این یکپارچگی، بحث امنیت شبکه می باشد که بسیار مهم و حائز اهمیت است.

احراز هویت کاربران در شبکه

اخیرا محمد سبزی نژاد و ترکانویچ طرح کارآمدی به منظور احراز هویت کاربران (User Authentication) و توافق کلید در شبکه های حسگر بی سیم (WSN) نامتجانس مبتنی بر مفهوم اینترنت اشیا (IOT) ارائه دادند. اگرچه طرح ارائه شده آنها کارآمد است، اما با تحلیل و بررسی های صورت گرفته مشخص شد که این طرح نا امن بوده و در مقابل بعضی از حملات رمزنگاری آسیب پذیر می باشد. در این مقاله ضعف های امنیتی طرح سبزی نژاد و ترکانویچ نشان داده شده و سپس طرحی امن و کارا برای احراز هویت کاربران ارائه می گردد.

فهرست مطالب مقاله

- ۱چکیده

- ۲مقدمه

- ۳مروری بر طرح سبزی نژاد و ترکانویچ

- ۴فاز قبل از راه اندازی (فاز قبل از استقرار)

- ۵فاز ثبت نام

- ۶ثبت نام کاربر

- ۷ثبت نام گره حسگر

- ۸فاز ورود

- ۹فاز احراز هویت

- ۱۰تحلیل امنیتی و حمله به طرح UAKAS

- ۱۱کشف گذرواژه کاربر

- ۱۲کشف شناسه کاربر

- ۱۳عدم رعایت گمنامی کاربر

- ۱۴کشف کلید نشست

- ۱۵حمله جعل کاربر

- ۱۶طرح UAKAS امن و کارا

- ۱۷فاز قبل از راه اندازی (فاز قبل از استقرار)

- ۱۸فاز ثبت نام

- ۱۹ثبت نام کاربر

- ۲۰فاز ورود و احراز هویت

- ۲۱تحلیل امنیتی طرح ارائه شده

- ۲۲مقایسه ویژگی های امنیتی

- ۲۳حمله سرقت کارت هوشمند

- ۲۴محافظت از گذرواژه

- ۲۵محافظت از شناسه

- ۲۶گمنامی کاربر

- ۲۷محافظت از کلید نشست

- ۲۸حمله جعل کاربر

- ۲۹نتیجه گیری

- ۳۰مراجع

هیچ نظری ثبت نشده است